Rootkit on teatud tüüpi tarkvara, mis võimaldab ründajal saada kontrolli ohvri arvuti üle. Juurkomplekti saab kasutada ohvri masina kaugjuhtimiseks, tundlike andmete varastamiseks või isegi rünnakute käivitamiseks teistele arvutitele. Juurkomplekte on raske tuvastada ja eemaldada ning sageli on vaja spetsiaalseid tööriistu ja teadmisi. Kuidas rootkitid töötavad? Juurkomplektid kasutavad operatsioonisüsteemi või tarkvara haavatavusi. Kui juurkomplekt on installitud, saab seda kasutada ohvri masinale juurdepääsu saamiseks. Juurkomplektide abil saab kaugjuhtida ohvri masinat, varastada tundlikke andmeid või isegi käivitada rünnakuid teistele arvutitele. Juurkomplekte on raske tuvastada ja eemaldada ning sageli on vaja spetsiaalseid tööriistu ja teadmisi. Millised on juurkomplektide ohud? Juurkomplektide abil saab kaugjuhtida ohvri masinat, varastada tundlikke andmeid või isegi käivitada rünnakuid teistele arvutitele. Juurkomplekte on raske tuvastada ja eemaldada ning sageli on vaja spetsiaalseid tööriistu ja teadmisi. Kuidas saan end rootkittide eest kaitsta? Enda kaitsmiseks juurkomplektide eest saate teha mõnda asja. Esiteks hoidke oma operatsioonisüsteem ja tarkvara ajakohasena. See aitab sulgeda kõik haavatavused, mida juurkomplektid võivad ära kasutada. Teiseks kasutage mainekat viiruse- ja pahavaratõrjeprogrammi. Need programmid võivad aidata juurkomplekte tuvastada ja eemaldada. Lõpuks olge ettevaatlik külastatavate veebisaitide ja avatavate meilimanuste suhtes. Juurkomplektid võivad levida pahatahtlike meilimanuste või nakatunud veebisaitide kaudu.

Kuigi pahavara on võimalik peita viisil, mis lollitab isegi traditsioonilisi viiruse-/nuhkvaratõrjetooteid, kasutab enamik pahavara juba sügavale teie Windowsi arvutisse peitmiseks juurkomplekte... ja need muutuvad aina ohtlikumaks! IN Rootkit DL3 - üks kõige arenenumaid juurkomplekte, mida maailmas kunagi nähtud. Juurkomplekt oli stabiilne ja võis nakatada 32-bitise Windowsi operatsioonisüsteeme; kuigi infektsiooni installimiseks süsteemi oli vaja administraatori õigusi. Kuid TDL3 on nüüd värskendatud ja võib nüüd nakatada isegi Windowsi 64-bitised versioonid !

Mis on rootkit

Rootkit viirus on varjatud pahavara tüüpi mille eesmärk on varjata teatud protsesside või programmide olemasolu teie arvutis tavapäraste tuvastamismeetodite eest, et anda sellele või mõnele muule pahatahtlikule protsessile privilegeeritud juurdepääs teie arvutile.

Windowsi juurkomplektid kasutatakse tavaliselt pahavara peitmiseks, näiteks viirusetõrjeprogrammide eest. Seda kasutavad pahatahtlikel eesmärkidel viirused, ussid, tagauksed ja nuhkvara. Viirus koos juurkomplektiga toodab nn täielikult peidetud viiruseid. Rootkitid on rohkem levinud nuhkvara valdkonnas ja neid kasutavad üha enam ka viirusekirjutajad.

Praegu on tegemist uut tüüpi supernuhkvaraga, mis tõhusalt peidab ja mõjutab otseselt operatsioonisüsteemi tuuma. Neid kasutatakse teie arvutis olevate pahatahtlike objektide, näiteks troojalaste või klahvilogijate varjamiseks. Kui oht kasutab peitmiseks rootkit-tehnoloogiat, on pahavara arvutist väga raske leida.

Rootkitid ise ei ole ohtlikud. Nende ainus eesmärk on peita tarkvara ja operatsioonisüsteemi jäetud jäljed. Olgu selleks siis tavaline tarkvara või pahavara.

Juurkomplekte on kolm peamist tüüpi. Esimene tüüp, Kerneli juurkomplektid 'Tavaliselt lisavad oma koodi operatsioonisüsteemi kerneli osale, teist tüüpi aga' Kasutajarežiimi juurkomplektid »Spetsiaalselt loodud Windowsi jaoks normaalseks töötamiseks süsteemi käivitamise ajal või sisestatud süsteemi nn tilguti abil. Kolmas tüüp on MBR juurkomplektid või alglaadimiskomplektid .

Kui leiate, et teie viirusetõrje ja nuhkvaratõrje jookseb kokku, võite vajada abi hea Anti-Rootkiti utiliit . Rootkit Revaler alates Microsoft Sysinternals on täiustatud juurkomplekti tuvastamise utiliit. Selle väljundis on loetletud registri ja failisüsteemi API ebakõlad, mis võivad viidata kasutajarežiimi või kerneli režiimi juurkomplekti olemasolule.

Microsofti pahavarakaitsekeskuse aruanne juurkomplekti ohtude kohta

Microsofti pahavarakaitsekeskus on teinud Rootkit Threat Reporti allalaadimiseks kättesaadavaks. Aruandes vaadeldakse üht kõige salakavalamat organisatsioone ja üksikisikuid tänapäeval ähvardavat pahavara tüüpi, juurkomplekti. Aruandes uuritakse, kuidas ründajad juurkomplekte kasutavad ja kuidas juurkomplektid mõjutatud arvutites töötavad. Siin on aruande põhisisu, alustades sellest, mis on juurkomplektid – algajale.

juurkomplekt on tööriistade komplekt, mida ründaja või pahavara looja kasutab, et saavutada kontroll mis tahes turvamata/kaitsmata süsteemi üle, mis muidu on tavaliselt reserveeritud süsteemiadministraatorile. Viimastel aastatel on mõiste 'ROOTKIT' või 'ROOTKIT FUNCTIONALITY' asendatud PAHAVARAGA, programmiga, mis on loodud töötavale arvutile soovimatu mõju avaldamiseks. Pahavara põhiülesanne on kasutaja arvutist salaja väärtuslikke andmeid ja muid ressursse hankida ning need ründajale edastada, andes seeläbi talle täieliku kontrolli ohustatud arvuti üle. Veelgi enam, neid on raske tuvastada ja eemaldada ning märkamatuks jätmisel võivad need jääda varjatuks pikka aega, võib-olla aastaid.

Nii et loomulikult tuleb häkitud arvuti sümptomid maskeerida ja nendega arvestada, enne kui tulemus saatuslikuks osutub. Eelkõige tuleks rünnaku paljastamiseks võtta kasutusele rangemad turvameetmed. Kuid nagu mainitud, muudab nende juurkomplektide/pahavara installimise järel nende peidetud võimalused selle ja selle allalaaditavate komponentide eemaldamise keeruliseks. Sel põhjusel on Microsoft loonud ROOTKITSi aruande.

16-leheküljeline aruanne kirjeldab, kuidas ründaja juurkomplekte kasutab ja kuidas need juurkomplektid mõjutatud arvutites töötavad.

Aruande ainus eesmärk on tuvastada ja põhjalikult uurida potentsiaalselt ohtlikku pahavara, mis ohustab paljusid organisatsioone, eelkõige arvutikasutajaid. Selles mainitakse ka mõnda levinumat pahavara perekonda ja tuuakse esile meetod, mida ründajad kasutavad nende juurkomplektide installimiseks oma isekatel eesmärkidel tervetesse süsteemidesse. Ülejäänud aruandest leiate eksperdid, kes annavad soovitusi, mis aitavad kasutajatel juurkomplektidest tulenevat ohtu leevendada.

Rootkittide tüübid

On palju kohti, kus pahavara saab end operatsioonisüsteemi installida. Põhimõtteliselt määrab juurkomplekti tüübi selle asukoht, kus see teostab täitmistee õõnestamist. See sisaldab:

- Kasutajarežiimi juurkomplektid

- Kerneli režiimi juurkomplektid

- MBR juurkomplektid / alglaadimiskomplektid

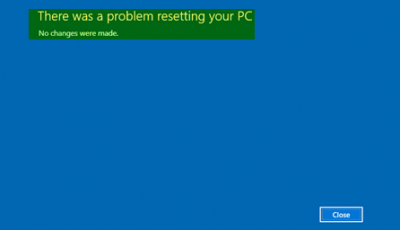

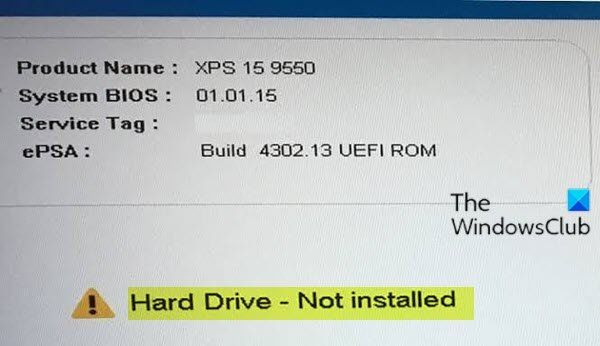

Kerneli režiimis juurkomplekti purustamise võimalikud tagajärjed on näidatud alloleval ekraanipildil.

alumisel kerimisribal puudub kroom

Kolmas tüüp, muutke peamist alglaadimiskirjet, et võtta süsteemi juhtimine üle ja alustada alglaadimisprotsessi alglaadimisjärjestuse kõige varasemast võimalikust punktist3. See peidab failid, registrimuudatused, tõendid võrguühenduste kohta ja muud võimalikud näitajad, mis võivad viidata selle olemasolule.

Tuntud pahavara perekonnad, mis kasutavad juurkomplekti funktsioone

- Win32 / Sinowal 13 – mitmekomponendiline pahavara perekond, mis üritab varastada tundlikke andmeid, näiteks erinevate süsteemide kasutajanimesid ja paroole. See hõlmab katseid varastada erinevate FTP-, HTTP- ja meilikontode autentimisandmeid, samuti Interneti-panganduseks ja muudeks finantstehinguteks kasutatavaid mandaate.

- Win32 / Cutwail 15 – Trooja, mis laadib alla ja käivitab suvalised failid. Allalaaditud faile saab käivitada kettalt või sisestada otse teistesse protsessidesse. Kuigi allalaadimiste funktsionaalsus on erinev, laadib Cutwail tavaliselt alla muud rämpspostikomponendid. See kasutab kerneli režiimi juurkomplekti ja installib mitu seadme draiverit, et peita selle komponente mõjutatud kasutajate eest.

- Win32 / Rustock - Mitmekomponendiline tagaukse troojalaste perekond koos juurkomplekti toega, mis oli algselt loodud rämpsposti levitamiseks. botnet . Botivõrk on suur häkitud arvutite võrk, mida juhib ründaja.

Rootkiti kaitse

Rootkittide installimise takistamine on kõige tõhusam viis rootkit-nakkuste vältimiseks. Selleks tuleb investeerida turvatehnoloogiatesse nagu viirusetõrjed ja tulemüürid. Sellised tooted peaksid kasutama kõikehõlmavat kaitset, kasutades traditsioonilist allkirjapõhist tuvastamist, heuristlikku tuvastamist, dünaamilisi ja reageerivaid allkirjavõimalusi ning käitumise jälgimist.

Kõiki neid allkirjakomplekte tuleks värskendada automaatse värskendusmehhanismi abil. Microsofti viirusetõrjelahendused hõlmavad mitmeid tehnoloogiaid, mis on loodud spetsiaalselt juurkomplektide eest kaitsmiseks, sealhulgas reaalajas kerneli käitumise jälgimine, mis tuvastab haavatava süsteemi kerneli muutmise katsed ja annab neist teada, ning otsene failisüsteemi parsimine, mis hõlbustab tuvastamist ja eemaldamist. peidetud draiverid.

Kui avastatakse, et süsteem on ohustatud, võib olla kasulik lisatööriist teadaolevalt heasse või usaldusväärsesse keskkonda alglaadimiseks, kuna see võib soovitada mõnda asjakohast parandustegevust.

Sellistel asjaoludel

- Võrguühenduseta süsteemikontroll (osa Microsofti diagnostika- ja taastetööriistakomplektist (DaRT))

- Võrguühenduseta Windows Defender võib olla kasulik.

Lisateabe saamiseks saate aruande PDF-vormingus alla laadida veebisaidilt Microsofti allalaadimiskeskus.